主页(http://www.175shouji.com):三星支付存在漏洞可导致黑客进行交易劫持

Salvador Mendoza说,攻击者可以从三星设备中盗取Token,然后无限制地利用,他把自己的Token发送给了一个远在墨西哥的朋友,然后这个墨西哥的朋友搭配欺诈硬件成功购买到了商品,即使Samsung Pay根本还没支持墨西哥的用户。

Salvador Mendoza说,所有的信用卡、借记卡和预付卡的附属银行都会受到这类劫持攻击的影响,但是他也表示,gift cards将不会受到影响,因为Samsung Pay是提供一个条形码来进行扫描的,而不是发送出信号。

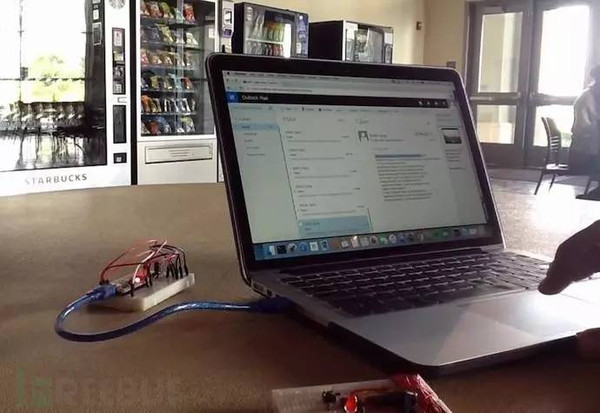

漏洞演示

Salvador Mendoza发现Token的转化程度有限,而且Token的序列是可预测的,在8月4日拉斯维加斯的黑帽大会上,他解释道,在支持Samsung Pay的应用程序第一次生成Token的时候,Token转化的安全性就大大地降低了,也就是说,接下来生成的Token将会很大程度地被预测到。

但是,这些Token并没有人们想象中的那么安全。

这些Token是可以被盗取的,而且搭配其他的硬件就可以发起欺诈性的交易了,且漏洞的利用不存在任何的限制。

利用过程

西班牙安全研究员Salvador Mendoza发现了Samsung Pay的安全漏洞,这个漏洞一旦被利用,黑客将可以利用另一个设备来对受害者进行交易劫持。

三星官方并没有直接表示他们要修复这个缺陷,三星的官方发言人表示:“Samsung Pay内置最先进的安全功能,保证所有的交易都会进行加密和妥善保存,并结合了三星的Knox安全平台。在任何时刻发现了潜在的漏洞,我们都将迅速采取行动,调查和解决问题。”

在我看来,说了那么多,最大的问题就是,如何从三星设备中盗取Token,然而Salvador Mendoza表示,这非常简单。

Salvador Mendoza弄了一个小东西绑在了自己的手臂上,利用无线劫持MST(磁力安全传输),然后当他拿起了任何人的三星手机,这台手机的Token就会通过电子邮件发送到Salvador Mendoza的收件箱。所以,你可以将这个小东西集成到另一台手机上去,当然,你也可以将这个硬件隐藏在一个普通的读卡器当中,比如说那些商店的信用卡刷卡器。

你也可以把Token写进一个开源的无线磁场劫持装置MagSpoof里面,就是这么简单,你也可以购买这个设备来玩玩。

基于非接触式的支付系统,是许多较新的三星手机的标配,工作原理是将信用卡信息转化成为Token,使黑客不能从设备中盗取信用卡。